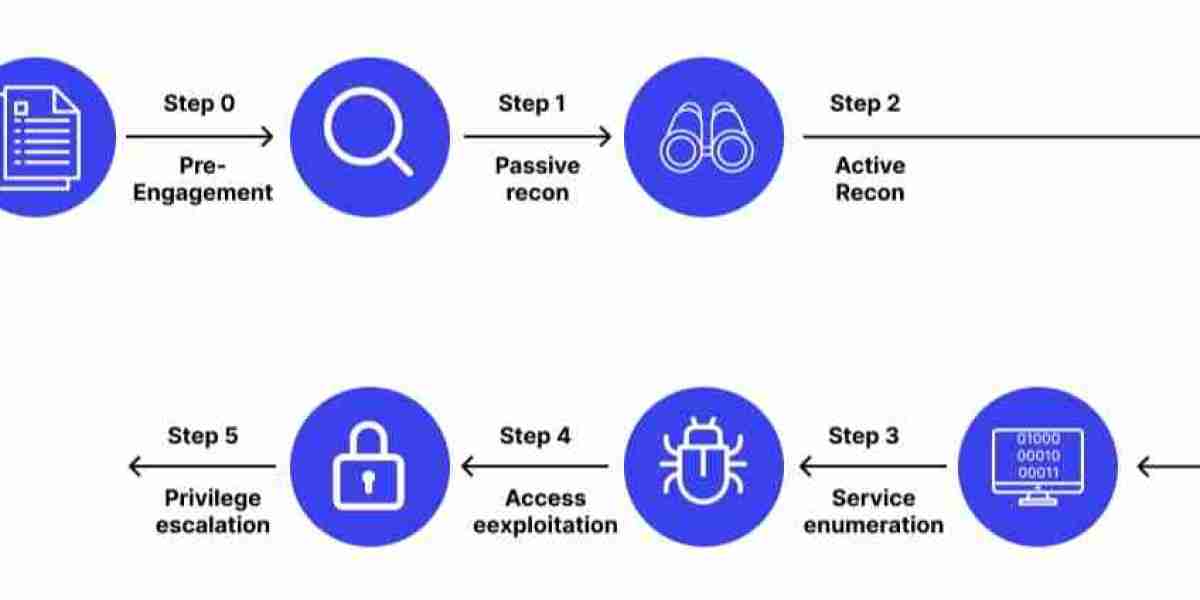

Dalam dunia digital, protokol jaringan adalah bahasa yang memungkinkan perangkat untuk berkomunikasi, namun tidak semua bahasa ini diciptakan setara dalam hal keamanan. Protokol kritis seperti SSH (Secure Shell) untuk akses jarak jauh, TLS/SSL (Transport Layer Security/Secure Sockets Layer) untuk enkripsi web, dan FTP (File Transfer Protocol) untuk transfer data adalah tulang punggung dari banyak operasi IT. Sayangnya, konfigurasi default atau yang sudah usang pada protokol ini seringkali menjadi pintu masuk utama bagi para penyerang. Dari perspektif ethical hacking, audit terhadap protokol-protokol ini adalah salah satu langkah pertama dalam pengujian penetrasi, karena miskonfigurasi dapat secara langsung mengarah pada penyadapan data, pembajakan sesi, dan akses tidak sah ke sistem inti. Oleh karena itu, memahami cara memperkuat (hardening) protokol ini adalah keterampilan fundamental untuk membangun pertahanan siber yang solid.

Proses hardening dimulai dengan menonaktifkan fitur-fitur usang dan menerapkan konfigurasi modern yang kuat. Untuk SSH, praktik terbaik meliputi menonaktifkan login root secara langsung, beralih dari autentikasi berbasis kata sandi ke autentikasi berbasis kunci kriptografi (key-based authentication) yang jauh lebih aman, serta mengubah port standar 22 untuk mengurangi paparan terhadap pemindaian otomatis. Sementara itu, untuk TLS/SSL, sangat penting untuk menonaktifkan versi protokol yang rentan seperti SSLv3, TLS 1.0, dan TLS 1.1, serta menghapus cipher suite yang lemah yang dapat dieksploitasi oleh serangan seperti POODLE atau BEAST. Terkait transfer data, protokol FTP klasik harus dihindari sama sekali karena mengirimkan kredensial dan data dalam format teks biasa. Sebagai gantinya, gunakan alternatif yang aman seperti SFTP (SSH File Transfer Protocol) yang mengenkripsi seluruh sesi melalui SSH, atau FTPS (FTP over SSL/TLS) yang menambahkan lapisan enkripsi SSL/TLS di atas FTP.

Pada akhirnya, mengamankan protokol jaringan kritis bukanlah tugas yang cukup dilakukan sekali, melainkan sebuah proses berkelanjutan yang menuntut kewaspadaan dan pembaruan rutin. Lanskap ancaman terus berkembang, dan kerentanan baru pada implementasi protokol dapat ditemukan kapan saja. Melakukan audit konfigurasi secara berkala memastikan bahwa pertahanan Anda tetap relevan dan efektif melawan teknik serangan terbaru. Bagi seorang ethical hacker, protokol yang tidak diamankan adalah target yang paling mudah dieksploitasi. Dengan menerapkan langkah-langkah hardening ini, Anda secara proaktif mengubah titik lemah potensial menjadi lapisan pertahanan yang kokoh, memastikan kerahasiaan, integritas, dan ketersediaan data yang transit di seluruh jaringan Anda.