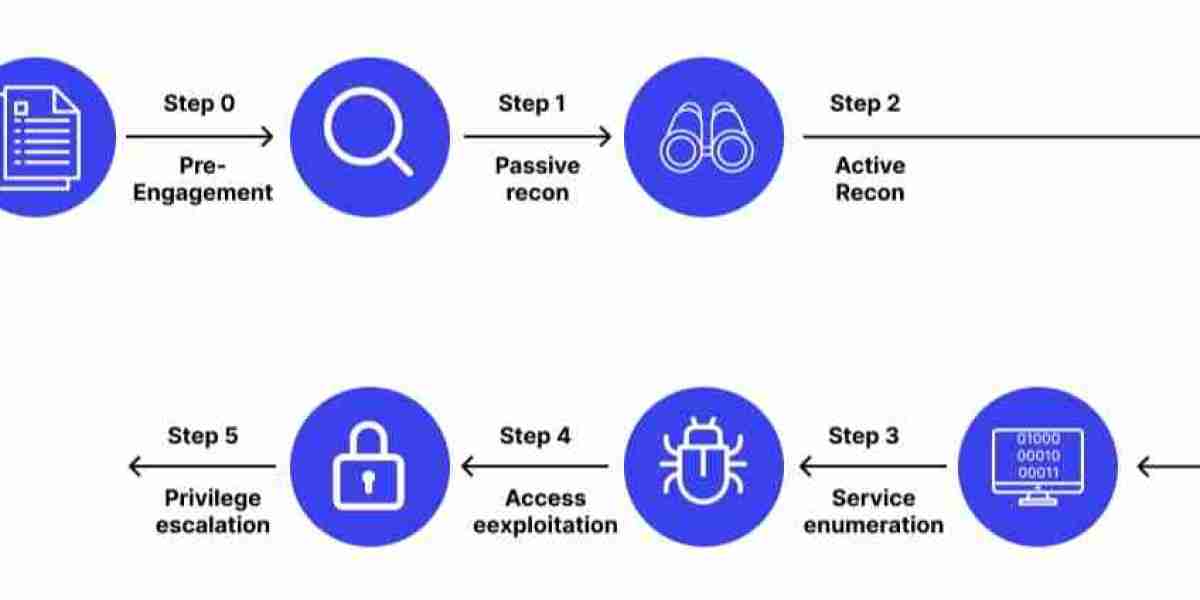

Setelah berhasil mendapatkan akses awal ke sebuah sistem—baik melalui eksploitasi kerentanan web, kredensial yang lemah, atau metode lainnya—seorang penyerang (atau ethical hacker dalam simulasi) seringkali mendapati bahwa akses tersebut masih terbatas, mungkin hanya sebagai pengguna biasa dengan hak akses yang rendah. Pada titik ini, tujuan utama selanjutnya dalam fase Post-Exploitation adalah melakukan Privilege Escalation, yaitu proses meningkatkan hak akses atau level otorisasi pada sistem target. Mengapa ini penting? Karena hak akses yang rendah membatasi kemampuan penyerang untuk menjelajahi sistem secara penuh, mengakses data sensitif, memodifikasi konfigurasi penting, menginstal malware, atau membangun persistensi. Mendapatkan hak akses yang lebih tinggi, seperti Administrator pada sistem Windows atau Root pada sistem Linux/Unix, adalah kunci untuk mendapatkan kontrol penuh atas sistem yang dikompromikan.

Privilege Escalation dapat dicapai melalui berbagai teknik dan vektor serangan, yang sebagian besar bergantung pada kelemahan konfigurasi sistem atau perangkat lunak yang usang. Beberapa metode umum mencakup eksploitasi kerentanan pada kernel sistem operasi yang belum diperbarui, memanfaatkan kesalahan konfigurasi pada layanan atau aplikasi yang berjalan dengan hak istimewa tinggi tetapi memiliki izin yang lemah, atau menemukan kredensial yang lemah/terbuka dari akun istimewa. Teknik lain melibatkan manipulasi izin file atau registry yang tidak tepat, kerentanan pada binary yang memiliki SUID/GUID bit (di Linux), atau memanfaatkan tugas terjadwal (scheduled tasks) yang dieksekusi dengan hak istimewa tinggi. Mengidentifikasi vektor eskalasi hak istimewa memerlukan pemindaian dan enumerasi mendalam pada sistem target untuk mengungkap kelemahan konfigurasi, patch yang hilang, atau kredensial yang terekspos.

Keberhasilan dalam Privilege Escalation secara drastis meningkatkan potensi dampak serangan; penyerang yang sebelumnya terbatas kini dapat melakukan hampir apa saja di sistem, termasuk mengakses data sensitif milik semua pengguna, mematikan kontrol keamanan, atau menggunakan sistem tersebut sebagai titik lompatan (pivot point) untuk menyerang sistem lain dalam jaringan yang sama dengan hak istimewa tinggi. Oleh karena itu, pemahaman mendalam tentang bagaimana serangan eskalasi hak istimewa bekerja sangat penting baik untuk tujuan pentesting maupun untuk membangun pertahanan yang efektif. Mitigasi meliputi pembaruan sistem dan perangkat lunak secara berkala, menerapkan prinsip hak istimewa terendah (least privilege) untuk pengguna dan layanan, mengaudit dan mengamankan konfigurasi izin file/registry, serta menggunakan solusi manajemen identitas dan akses yang kuat. Privilege Escalation adalah fase yang menunjukkan seberapa berbahayanya bahkan satu titik akses awal yang berhasil, menjadikannya topik fundamental dalam keamanan siber.