Dalam siklus penetration testing (pentest) yang komprehensif, mendapatkan akses awal ke sebuah sistem target seringkali hanyalah awal dari perjalanan yang sebenarnya. Fase yang menyusul setelah berhasil mengeksploitasi kerentanan dan memperoleh pijakan awal inilah yang dikenal sebagai Post-Exploitation. Tahap ini sangat krusial karena di sinilah seorang ethical hacker (atau penyerang sungguhan) berusaha untuk memahami lebih dalam lingkungan yang berhasil ditembus, mengidentifikasi potensi dampak penuh dari akses yang didapat, dan mengejar tujuan yang lebih besar dari sekadar eksploitasi awal. Post-Exploitation adalah fase di mana kita beralih dari sekadar masuk menjadi benar-benar mengevaluasi seberapa jauh dan dalam kerusakan yang bisa ditimbulkan dari titik akses yang diperoleh.

Setelah mendapatkan akses awal, serangkaian aktivitas inti dilakukan selama fase Post-Exploitation. Pertama adalah pengumpulan informasi (information gathering) di sistem yang telah dikompromikan untuk memahami sistem operasi, pengguna yang ada, proses yang berjalan, konfigurasi jaringan, software terinstal, dan data-data yang tersimpan. Informasi ini menjadi dasar untuk langkah selanjutnya: Eskalasi Hak Istimewa (Privilege Escalation), yaitu upaya untuk mendapatkan level akses yang lebih tinggi, dari pengguna biasa ke administrator atau bahkan root, guna menghapus batasan dan mengakses sumber daya yang lebih sensitif. Bersamaan atau setelah eskalasi, fokus sering bergeser ke Pergerakan Lateral (Lateral Movement), menggunakan sistem yang dikuasai sebagai jembatan untuk memindai dan menyerang sistem lain di dalam jaringan yang sama, memperluas jangkauan serangan. Terakhir, identifikasi dan Eksfiltrasi Data (Data Exfiltration) menjadi tujuan utama jika target penyerangan adalah pencurian data.

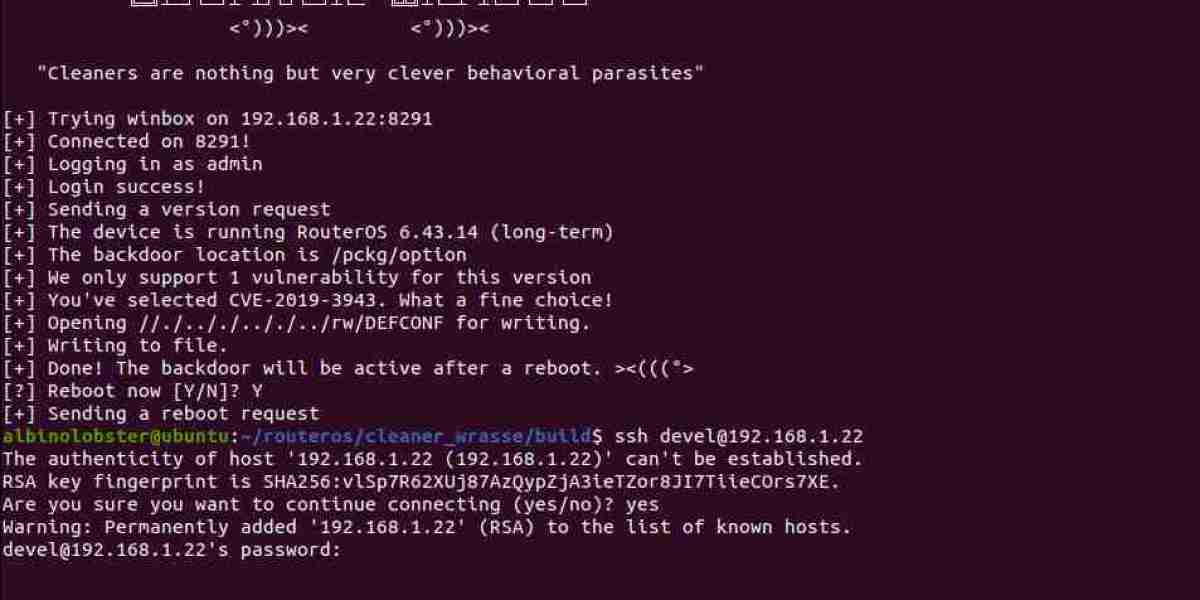

Selain aktivitas eskalasi, pergerakan, dan pengumpulan data, aspek penting lain dari Post-Exploitation adalah Membangun Persistensi (Establishing Persistence). Ini melibatkan penanaman 'pintu belakang' (backdoor) atau mekanisme lain yang memungkinkan penyerang untuk kembali mengakses sistem yang dikompromikan di masa depan, meskipun kerentanan awal mungkin sudah ditambal atau sistem di-reboot. Meskipun membangun persistensi biasanya adalah ciri khas penyerang jahat, seorang ethical hacker perlu memahami dan mendemonstrasikan bagaimana persistensi dapat dicapai untuk menunjukkan risiko yang ada kepada klien. Seluruh temuan dan aktivitas dalam fase Post-Exploitation harus didokumentasikan secara cermat untuk dilaporkan kepada pemilik sistem, memberikan gambaran realistis tentang potensi kerugian dan langkah-langkah remediasi yang paling mendesak untuk mencegah penyerang memanfaatkan akses awal menjadi kompromi yang lebih luas dan merusak.