Fitur unggah file (file upload) adalah komponen umum di banyak aplikasi web, memungkinkan pengguna untuk berbagi dokumen, gambar, atau media lainnya. Namun, implementasi yang tidak aman pada fungsi ini dapat membuka pintu bagi salah satu kerentanan paling kritis: File Upload Vulnerability. Kerentanan ini memungkinkan penyerang untuk mengunggah jenis file yang tidak diizinkan, terutama file skrip yang dapat dieksekusi oleh server web, seperti PHP, ASP, JSP, atau lainnya. Tujuan utama penyerang yang mengeksploitasi kerentanan ini seringkali adalah untuk menanamkan "webshell"—sebuah skrip berbahaya yang, ketika diakses melalui browser, memberikan antarmuka bagi penyerang untuk menjalankan perintah di server. Penting untuk diingat, pembahasan mengenai teknik eksploitasi ini semata-mata untuk tujuan edukasi dan pengujian dalam lingkungan laboratorium yang terkontrol dan sah, serta dengan izin eksplisit dari pemilik sistem.

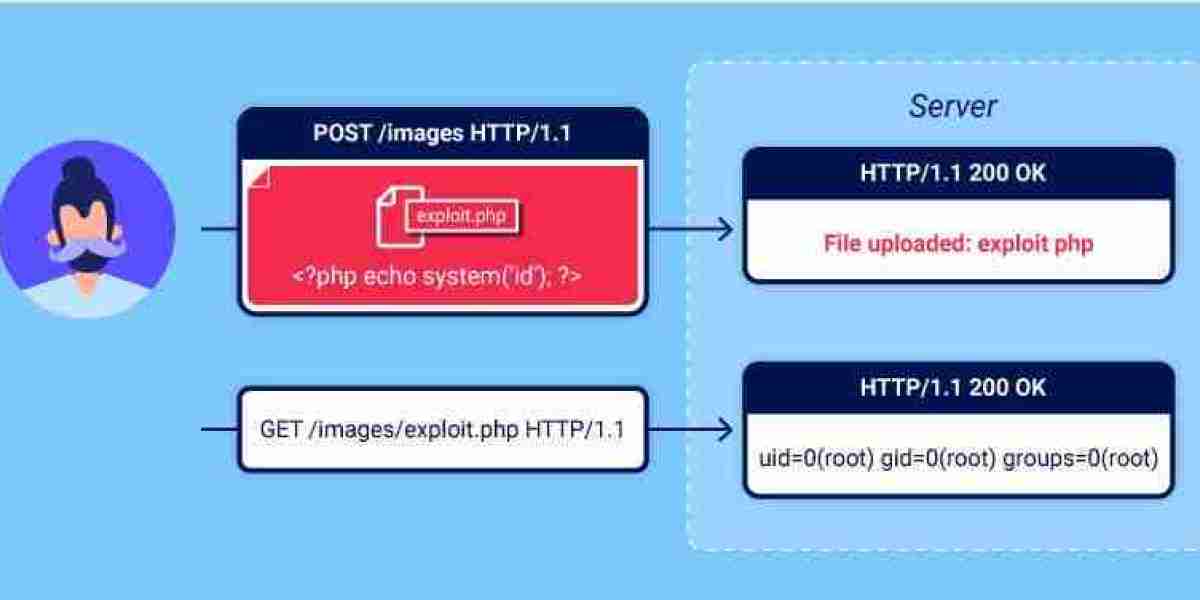

Mekanisme dasar eksploitasi File Upload Vulnerability melibatkan penyerang yang membuat file berisi kode webshell, lalu mencari cara untuk melewati validasi atau filter keamanan aplikasi agar file tersebut berhasil terunggah. Teknik bypass umum meliputi memanipulasi ekstensi file (misalnya, menggunakan ekstensi ganda seperti gambar.php.jpg, memanfaatkan null byte, atau mengubah kapitalisasi), memanipulasi tipe MIME di header permintaan HTTP (Content-Type), atau menambahkan data "sampah" untuk mengelabui validasi berdasarkan isi file. Setelah berhasil diunggah, jika file tersebut ditempatkan di direktori yang dapat diakses melalui web dan server dikonfigurasi untuk mengeksekusi file dengan ekstensi tersebut, penyerang cukup mengakses URL file yang diunggah melalui browser mereka. Server web akan menjalankan kode di dalam file webshell, memberikan penyerang kemampuan untuk mengeksekusi perintah pada server dengan hak akses pengguna web server—ini adalah bentuk Eksekusi Kode Jarak Jauh (Remote Code Execution atau RCE).

Dampak dari keberhasilan penanaman webshell melalui kerentanan upload file sangat parah; ini pada dasarnya memberikan penyerang kontrol penuh atas server web, memungkinkan mereka untuk membaca, menulis, atau menghapus file apa pun yang dapat diakses oleh proses server web, mengakses data sensitif, menggunakan server sebagai batu loncatan untuk menyerang sistem internal lainnya, atau bahkan merusak seluruh situs web. Mengingat risiko yang sangat tinggi ini, mitigasi yang kuat sangatlah krusial. Langkah terpenting adalah tidak pernah mempercayai input pengguna dalam hal nama file atau ekstensinya. Penerapan mitigasi harus meliputi: menggunakan daftar putih (allowlist) untuk ekstensi file yang diizinkan (misalnya, hanya .jpg, .png, .pdf), bukan daftar hitam (blacklist); validasi tipe MIME di sisi server; analisis konten file (misalnya, menggunakan fungsi atau library khusus untuk memastikan file gambar benar-benar gambar); mengganti nama file yang diunggah menjadi nama acak yang unik dan aman; serta menyimpan file yang diunggah di luar root dokumen web atau di direktori dengan izin eksekusi dinonaktifkan. Implementasi upload file yang aman adalah garis pertahanan vital terhadap salah satu ancaman web paling merusak.