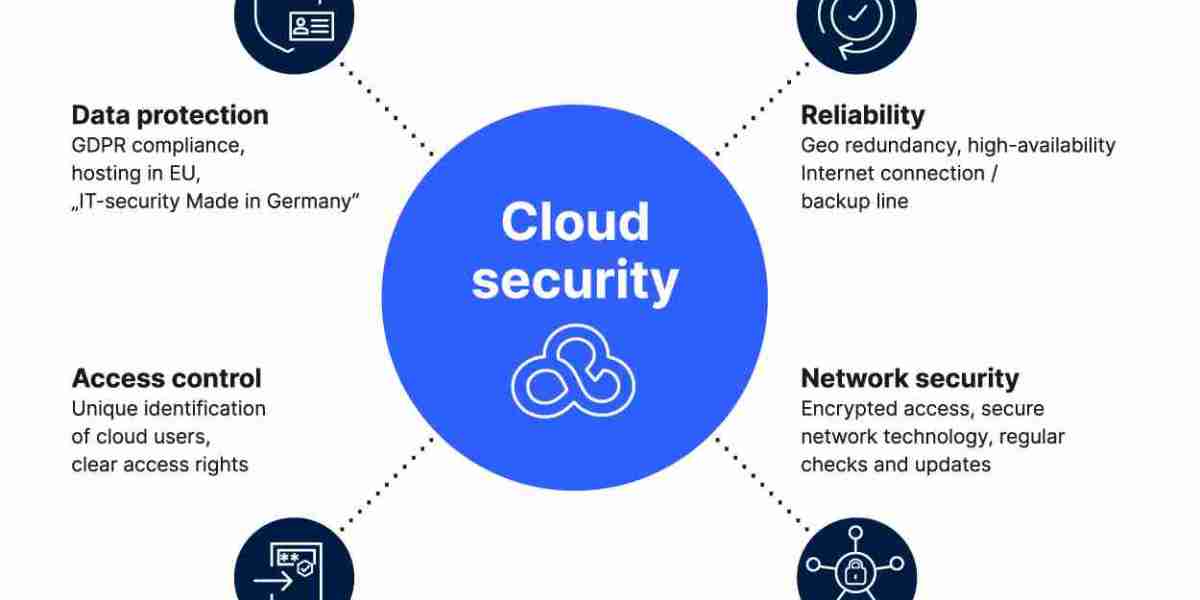

Banyak organisasi bermigrasi ke cloud computing dengan asumsi bahwa penyedia layanan seperti Amazon Web Services (AWS), Microsoft Azure, atau Google Cloud Platform (GCP) akan menangani semua aspek keamanan. Ini adalah kesalahpahaman yang berbahaya dan seringkali menjadi akar dari insiden kebocoran data. Fondasi dari keamanan cloud adalah Model Tanggung Jawab Bersama atau Shared Responsibility Model. Konsep ini secara tegas membagi tugas keamanan: penyedia cloud bertanggung jawab atas keamanan dari cloud (security OF the cloud), yang mencakup infrastruktur fisik, pusat data, dan lapisan virtualisasi. Sebaliknya, Anda sebagai pelanggan bertanggung jawab atas keamanan di dalam cloud (security IN the cloud), yang meliputi data, aplikasi, manajemen akses, dan konfigurasi jaringan Anda sendiri.

Pembagian tanggung jawab ini bervariasi tergantung pada model layanan cloud yang Anda gunakan. Pada model Infrastructure as a Service (IaaS), Anda memiliki tanggung jawab terbesar, di mana selain infrastruktur fisik, Anda harus mengamankan sistem operasi, patching, konfigurasi firewall, dan keamanan aplikasi. Pada Platform as a Service (PaaS), penyedia cloud mengelola sistem operasi dan runtime, namun Anda tetap bertanggung jawab penuh atas keamanan aplikasi yang Anda kembangkan dan data yang diproses di dalamnya. Sementara pada Software as a Service (SaaS), seperti Office 365 atau Google Workspace, penyedia menangani hampir semuanya, tetapi tanggung jawab kritis tetap berada di tangan Anda, yaitu mengelola siapa yang memiliki akses ke data (Identity and Access Management - IAM), mengklasifikasikan informasi sensitif, dan mengamankan perangkat pengguna yang mengakses layanan tersebut.

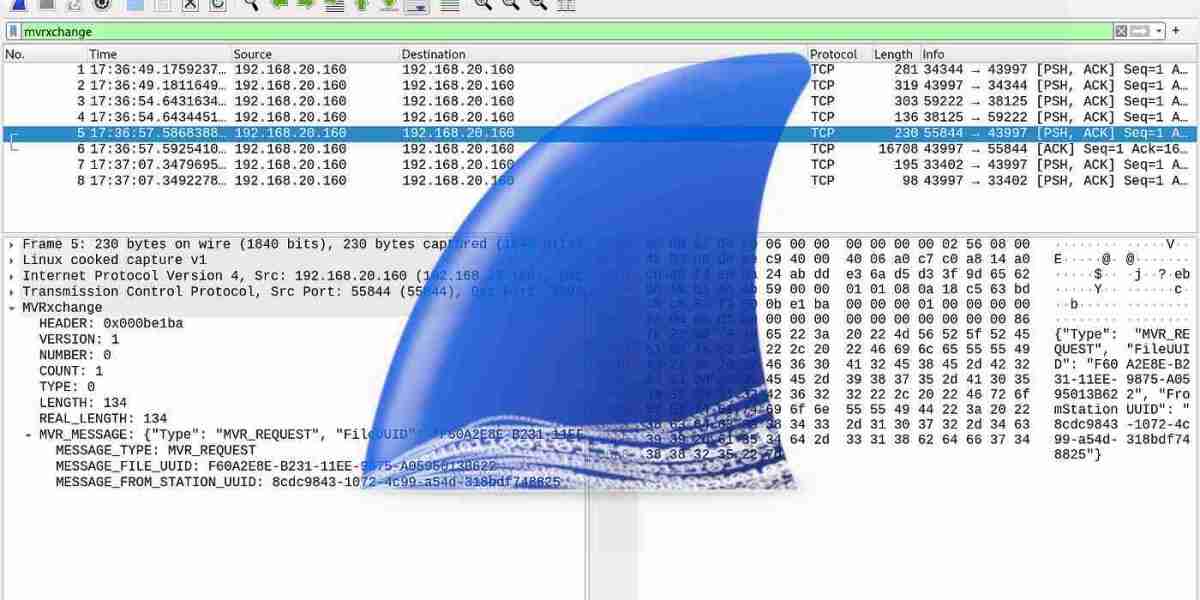

Dari perspektif ethical hacking, area tanggung jawab pelanggan inilah yang menjadi target utama. Miskonfigurasi seperti S3 bucket yang terbuka untuk publik, kebijakan IAM yang terlalu permisif, atau port RDP yang terekspos ke internet adalah "pintu masuk" yang paling sering dieksploitasi dalam serangan terhadap lingkungan cloud. Oleh karena itu, memahami dan menjalankan bagian Anda dalam model keamanan bersama ini bukanlah sebuah pilihan, melainkan keharusan. Ini menuntut pendekatan keamanan yang proaktif, termasuk melakukan audit konfigurasi secara rutin, menerapkan prinsip hak istimewa terendah (least privilege), dan mengenkripsi data baik saat transit maupun saat diam. Hanya dengan demikian organisasi dapat memanfaatkan skalabilitas dan fleksibilitas cloud tanpa membuka diri terhadap risiko yang fatal.