API (Application Programming Interface) telah menjadi fondasi arsitektur aplikasi modern, menghubungkan layanan back-end dengan aplikasi front-end, mobile, atau bahkan perangkat IoT. Namun, seiring adopsi API yang meluas, mereka juga menjadi target serangan siber yang sangat menarik. Keamanan API seringkali lebih kompleks daripada keamanan aplikasi web tradisional karena API mengekspos logika bisnis dan data secara terprogram, dan seringkali menjadi titik akses langsung yang melewati pertahanan perimeter konvensional. Kegagalan dalam mengamankan API dapat berujung pada insiden keamanan serius seperti pembocoran data sensitif, penyalahgunaan fungsi bisnis, atau bahkan pengambilalihan sistem. Memahami mengapa API menjadi rentan adalah langkah pertama dan krusial bagi setiap profesional keamanan dan pengembang yang ingin membangun atau menguji aplikasi yang aman di era digital saat ini.

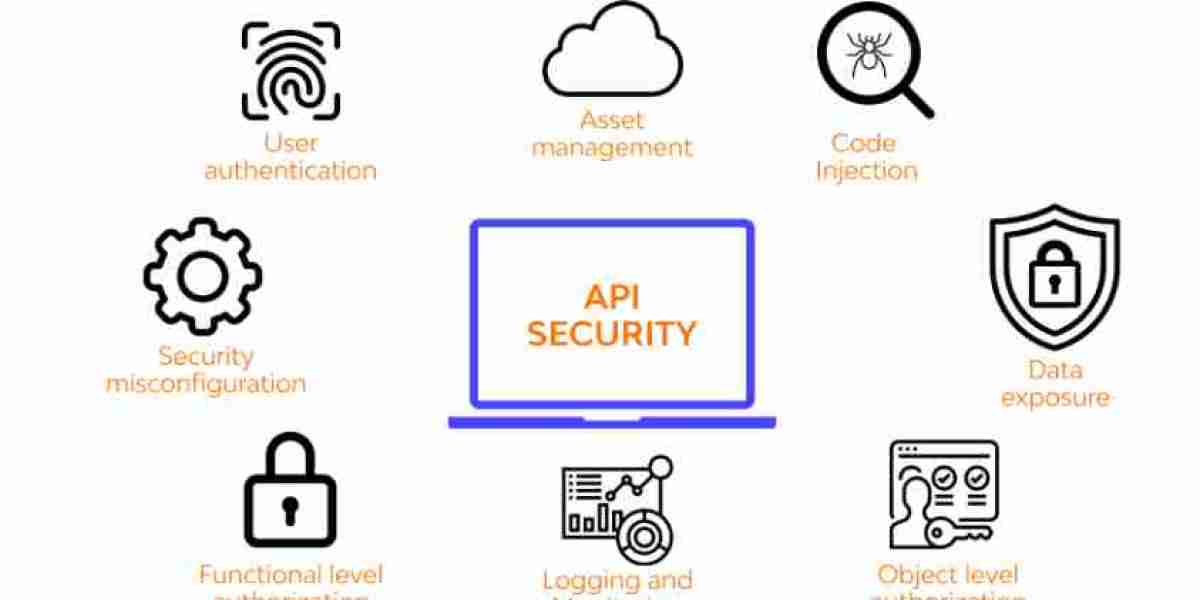

Kerentanan pada API sering kali berakar pada implementasi kontrol keamanan yang tidak memadai atau pemahaman yang kurang tentang cara API digunakan dan disalahgunakan. Beberapa kerentanan API yang paling umum, sebagaimana diuraikan dalam daftar teratas OWASP API Security, meliputi Broken Object-Level Authorization (BOLA atau yang dikenal juga sebagai IDOR - Insecure Direct Object Reference), di mana pengguna dapat mengakses objek data milik pengguna lain hanya dengan mengubah ID. Ada juga Broken User Authentication, memungkinkan penyerang membobol mekanisme otentikasi; Excessive Data Exposure, di mana API mengirimkan lebih banyak data dari yang dibutuhkan oleh klien; dan Broken Function-Level Authorization (BFLA), di mana pengguna dapat mengakses fungsi administrasi atau fungsi lain yang seharusnya tidak mereka miliki aksesnya. Kerentanan lain seperti Injection, Mass Assignment, Security Misconfiguration, Lack of Resources & Rate Limiting juga umum ditemukan, seringkali akibat kurangnya validasi input atau konfigurasi default yang tidak aman.

Menguji keamanan API membutuhkan metodologi yang sedikit berbeda namun komplementer dengan pengujian aplikasi web tradisional. Langkah awal adalah memahami API itu sendiri: fungsinya, endpoint yang tersedia, parameter yang diterima, dan mekanisme otentikasi/otorisasi yang digunakan (melalui dokumentasi atau observasi lalu lintas). Pengujian kemudian berfokus pada pengiriman request yang tidak terduga atau berbahaya ke setiap endpoint. Ini meliputi pengujian otentikasi dan otorisasi (mencoba melewati login, mengakses data/fungsi lain), validasi input (mengirim payload injeksi, data yang tidak valid, melebihi batas ukuran), pengujian pembatasan rate (rate limiting) dan alokasi sumber daya, serta probing untuk kerentanan logika bisnis spesifik API tersebut. Menggunakan interception proxy seperti Burp Suite atau OWASP ZAP sangat penting untuk mencegat dan memanipulasi request serta menganalisis response. Pengujian API yang komprehensif adalah komponen tak terpisahkan dari strategi keamanan aplikasi modern dan memerlukan pemahaman mendalam tentang kerentanan khas API serta pendekatan pengujian yang terstruktur.