Begitu penyerang berhasil mendapatkan pijakan awal (initial compromise) di dalam sebuah sistem atau jaringan, baik melalui celah web, kerentanan jaringan, atau rekayasa sosial, salah satu tujuan utama yang sering dikejar adalah mengeksfiltrasi data sensitif. Fase pasca-eksploitasi (post-exploitation) ini sangat krusial dari perspektif penyerang, dan memahaminya penting bagi ethical hacker maupun tim keamanan untuk membangun pertahanan yang efektif. Langkah awal dalam proses eksfiltrasi adalah identifikasi data. Penyerang akan berusaha menemukan lokasi file atau database yang menyimpan informasi berharga, seperti data pribadi pelanggan, rahasia dagang, kredensial sistem, atau informasi keuangan. Setelah data target teridentifikasi, data tersebut kemudian perlu 'disiapkan' atau distaging. Persiapan ini bisa meliputi kompresi untuk mengurangi ukuran, enkripsi untuk menyembunyikan konten dan menghindari deteksi signature, atau memecah data menjadi bagian-bagian kecil untuk mempermudah transfer dan menghindari pemicu alarm ambang batas.

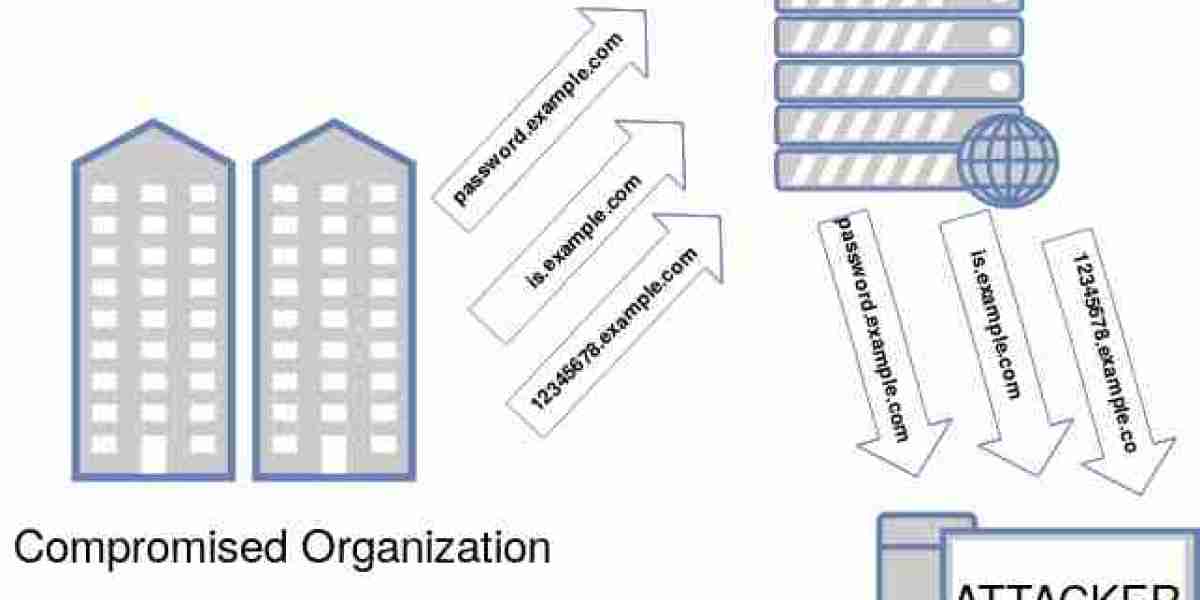

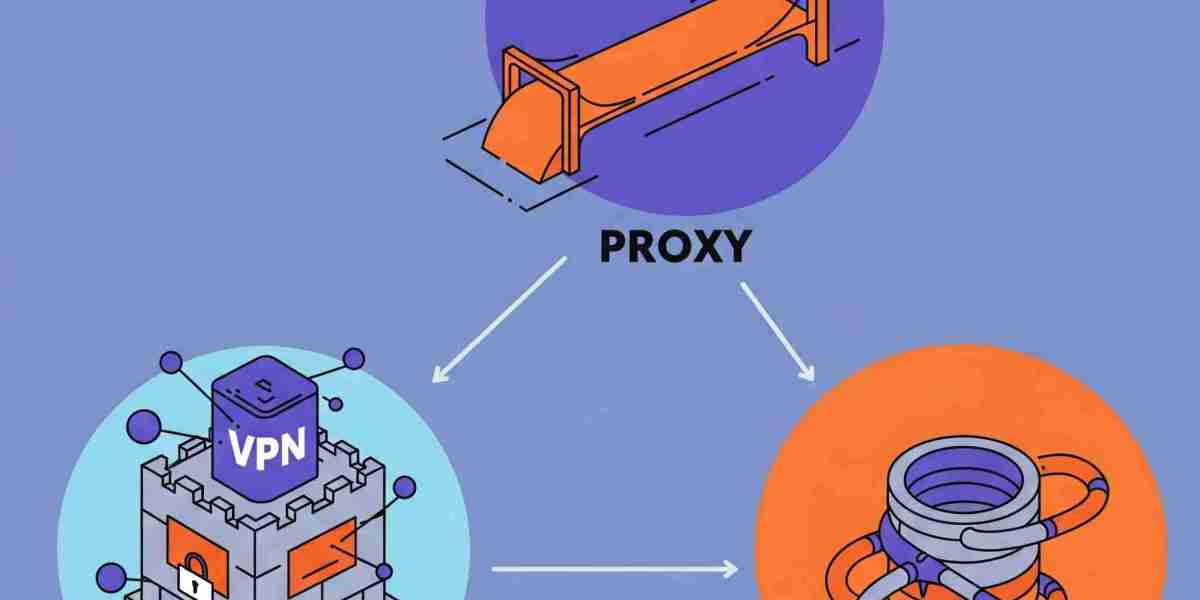

Proses krusial berikutnya adalah memindahkan data yang telah disiapkan keluar dari lingkungan target menuju kendali penyerang. Ini dikenal sebagai tahapan eksfiltrasi, dan penyerang memiliki berbagai kanal serta teknik untuk melakukannya, seringkali dengan tujuan menghindari deteksi oleh sistem keamanan seperti Intrusion Detection/Prevention Systems (IDS/IPS) atau Data Loss Prevention (DLP). Kanal yang umum digunakan meliputi tunneling melalui protokol standar seperti HTTP/HTTPS (menyamarkan data sebagai lalu lintas web biasa), DNS (menyandikan data ke dalam kueri atau respons DNS yang terlihat normal), atau menggunakan kanal C2 (Command and Control) yang sudah terenkripsi dan mapan. Teknik yang lebih canggih mungkin melibatkan penggunaan protokol jaringan yang kurang umum, menyamarkan data di dalam paket data yang terlihat tidak berbahaya, atau memanfaatkan layanan cloud storage yang sah jika kredensial berhasil dicuri. Tujuannya selalu sama: mengeluarkan data tanpa memicu alarm keamanan, seringkali dengan transfer data secara perlahan dan bertahap.

Bagi profesional keamanan, memahami berbagai teknik dan kanal eksfiltrasi adalah kunci untuk membangun strategi deteksi dan mitigasi yang efektif. Pendekatan pertahanan meliputi pemantauan lalu lintas jaringan secara anomali, terutama pada protokol yang tidak seharusnya membawa volume data besar atau menuju destinasi yang tidak biasa. Implementasi solusi DLP dapat membantu mendeteksi pola data sensitif yang mencoba keluar dari jaringan. Selain itu, segmentasi jaringan yang kuat dan pembatasan hak akses (least privilege) dapat membatasi jumlah data yang dapat diakses dan dieksfiltrasi bahkan jika kompromi awal terjadi. Dengan mengetahui cara penyerang mengidentifikasi, mempersiapkan, dan memindahkan data sensitif, tim keamanan dapat lebih proaktif dalam menempatkan kontrol yang tepat untuk mendeteksi dan mencegah pencurian data pada fase kritis pasca-kompromi.