Dalam skenario penetration testing atau serangan siber yang realistis, jarang sekali target bernilai tinggi (seperti database sensitif, domain controller, atau server aplikasi krusial) dapat diakses langsung dari luar jaringan. Setelah berhasil mendapatkan akses awal ke sebuah sistem—seringkali mesin dengan hak akses rendah atau yang berada di segmen jaringan yang kurang penting—tantangan berikutnya adalah bagaimana mencapai target bernilai lebih tinggi yang mungkin berada di segmen jaringan lain, terhalang oleh firewall internal, atau tidak terekspos secara langsung. Di sinilah pentingnya menguasai teknik Pivotting dan Tunneling. Kedua teknik ini esensial dalam fase Post-Exploitation untuk memungkinkan penyerang atau pentester bergerak secara lateral (lateral movement) di dalam jaringan internal, mengeksplorasi, dan akhirnya mencapai tujuan utama yang tidak dapat dijangkau dari titik akses awal.

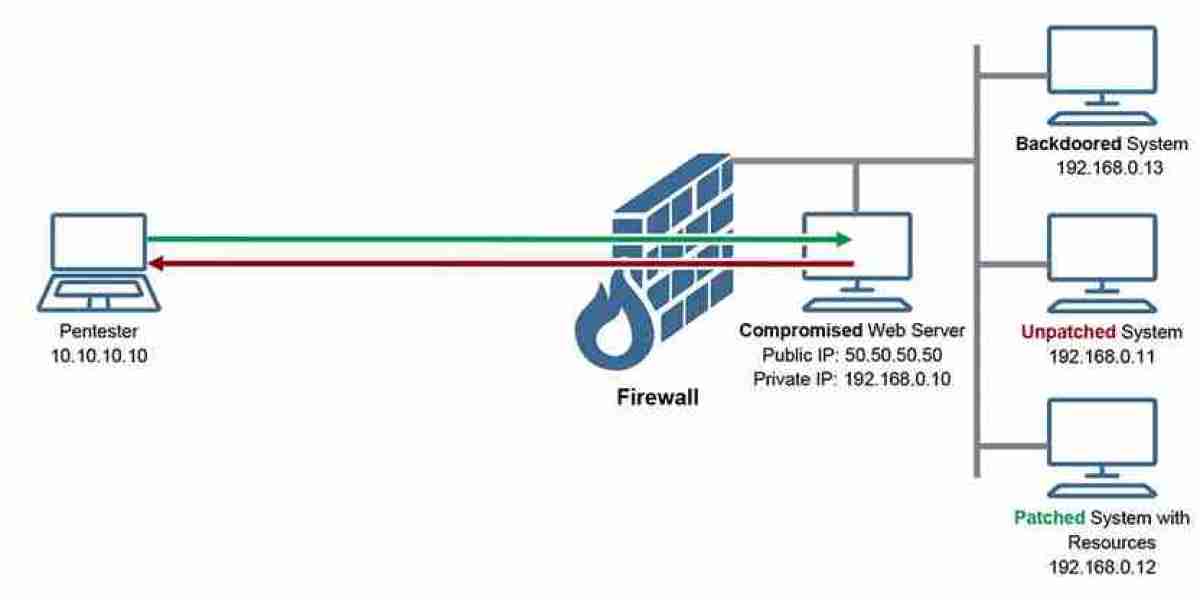

Pivotting mengacu pada penggunaan sistem yang telah dikompromikan sebagai titik relay atau proxy untuk menyerang sistem lain yang hanya dapat diakses oleh sistem yang terkompromikan tersebut, namun tidak dapat diakses langsung oleh mesin penyerang eksternal. Bayangkan Anda berhasil menembus workstation di departemen marketing; menggunakan teknik pivotting, Anda bisa menggunakan workstation tersebut untuk memindai dan menyerang server yang hanya dapat diakses dari jaringan internal marketing, meskipun server tersebut tidak bisa dijangkau dari internet atau segmen jaringan IT. Sementara itu, Tunneling adalah teknik mengemas (encapsulating) lalu lintas jaringan satu protokol di dalam protokol lain. Tujuan utamanya adalah untuk melewati aturan firewall atau pembatasan jaringan yang mungkin memblokir lalu lintas asli. Misalnya, lalu lintas RDP (Remote Desktop Protocol) yang biasanya diblokir firewall internal dapat dikemas di dalam koneksi SSH atau HTTP yang diizinkan, membuat "terowongan" melalui batasan jaringan tersebut.

Pivotting dan Tunneling sering digunakan bersama-sama untuk menciptakan jalur akses ke area terlarang dalam jaringan. Penyerang mungkin menggunakan tunneling (misalnya, melalui SSH atau HTTP) untuk membangun koneksi yang stabil dan terenkripsi ke sistem yang dikompromikan yang akan digunakan sebagai pivot point. Dari pivot point tersebut, mereka kemudian menggunakan teknik pivotting (misalnya, mengatur SOCKS proxy pada sistem yang terkompromikan) untuk merutekan lalu lintas serangan melalui sistem tersebut ke target internal lainnya. Penguasaan teknik ini sangat krusial karena memungkinkan pentester untuk meniru jalur serangan realistis yang akan diambil oleh penyerang sungguhan untuk mengungkap seberapa jauh akses awal dapat dimanfaatkan. Bagi para pembela, memahami bagaimana pivotting dan tunneling bekerja adalah kunci untuk mendeteksi pergerakan lateral yang mencurigakan di dalam jaringan dan merancang segmentasi jaringan serta aturan firewall internal yang efektif untuk membatasi kemampuan penyerang untuk bergerak bebas setelah mendapatkan akses awal.