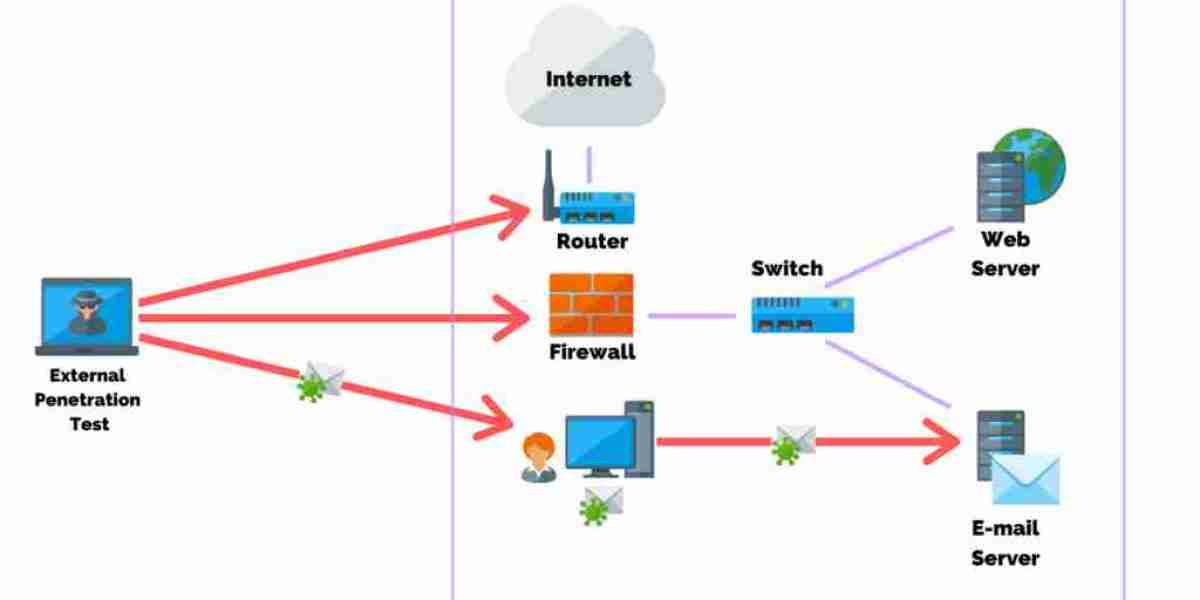

Saat membahas keamanan siber, fokus seringkali tertuju pada pertahanan perimeter eksternal. Namun, skenario ancaman yang tak kalah krusial adalah serangan yang berasal dari dalam jaringan internal – baik oleh insider threat maupun penyerang eksternal yang berhasil menembus pertahanan awal melalui metode seperti phishing atau compromised credentials. Di sinilah pentingnya melakukan penetration testing jaringan internal. Berbeda dengan pentest eksternal yang mensimulasikan serangan dari luar, pentest internal mensimulasikan apa yang bisa dilakukan oleh seseorang atau sesuatu yang sudah berada di dalam jaringan. Tujuannya adalah mengidentifikasi kerentanan dan risiko yang hanya dapat diakses setelah seseorang berada di dalam, seperti konfigurasi yang salah, hak akses berlebihan, atau kerentanan pada sistem yang tidak terpapar ke internet publik.

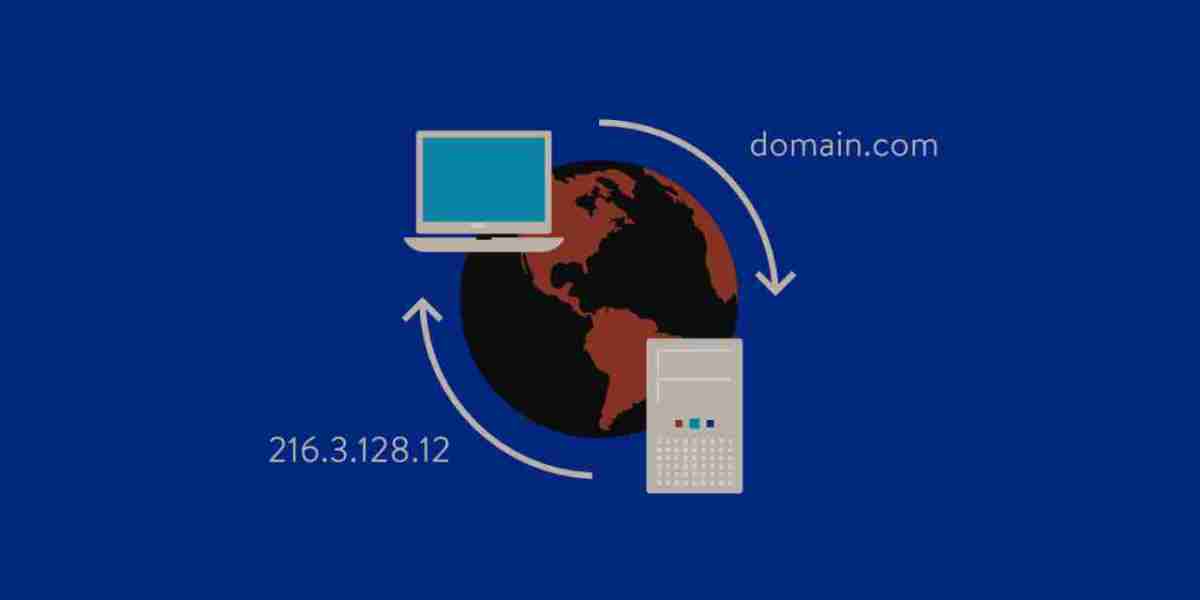

Mari kita lihat studi kasus sederhana sebagai langkah awal. Misalkan kita berada di dalam jaringan internal (entah sebagai karyawan yang curiga, atau simulasi penyerang yang berhasil mendapatkan akses awal ke satu mesin). Langkah pertama dalam skenario sederhana ini adalah pengintaian dan pemindaian dasar. Menggunakan alat seperti Nmap, kita dapat memindai rentang IP internal untuk mengidentifikasi host aktif dan layanan (port terbuka) yang berjalan pada mesin-mesin tersebut. Temuan sederhana mungkin menunjukkan adanya server dengan port 21 (FTP) atau 23 (Telnet) terbuka, atau port 445 (SMB) dengan versi lama, atau mungkin port 8080 dengan panel administrasi yang tidak meminta autentikasi kuat. Studi kasus sederhana ini mungkin berhenti pada identifikasi satu kerentanan dasar, misalnya menemukan sebuah share SMB yang dapat diakses tanpa kredensial dan berisi dokumen internal sensitif, atau menemukan panel admin internal dengan kredensial default yang masih aktif.

Hasil dari studi kasus sederhana ini, meskipun mungkin tidak melibatkan eksploitasi kompleks untuk mendapatkan kontrol penuh, sudah cukup untuk menunjukkan dampak nyata dari kerentanan internal. Dokumen sensitif yang bocor atau akses tidak sah ke panel admin internal dapat dimanfaatkan lebih lanjut oleh penyerang untuk pergerakan lateral atau pencurian data masif. Ini menggarisbawarkan bahwa bahkan konfigurasi yang tampaknya sepele di dalam jaringan dapat menimbulkan risiko besar jika tidak dikelola dengan baik. Dokumentasi temuan, sejelas dan sedetail mungkin, menjadi bagian penting dari proses ini, diikuti dengan rekomendasi untuk perbaikan (misalnya, menonaktifkan layanan yang tidak perlu, mengamankan share file, mengganti kredensial default, menerapkan segmentasi jaringan). Melakukan simulasi serangan internal secara berkala, bahkan yang sederhana, adalah langkah proaktif yang esensial untuk memperkuat postur keamanan keseluruhan sebuah organisasi dari ancaman yang datang dari dalam.