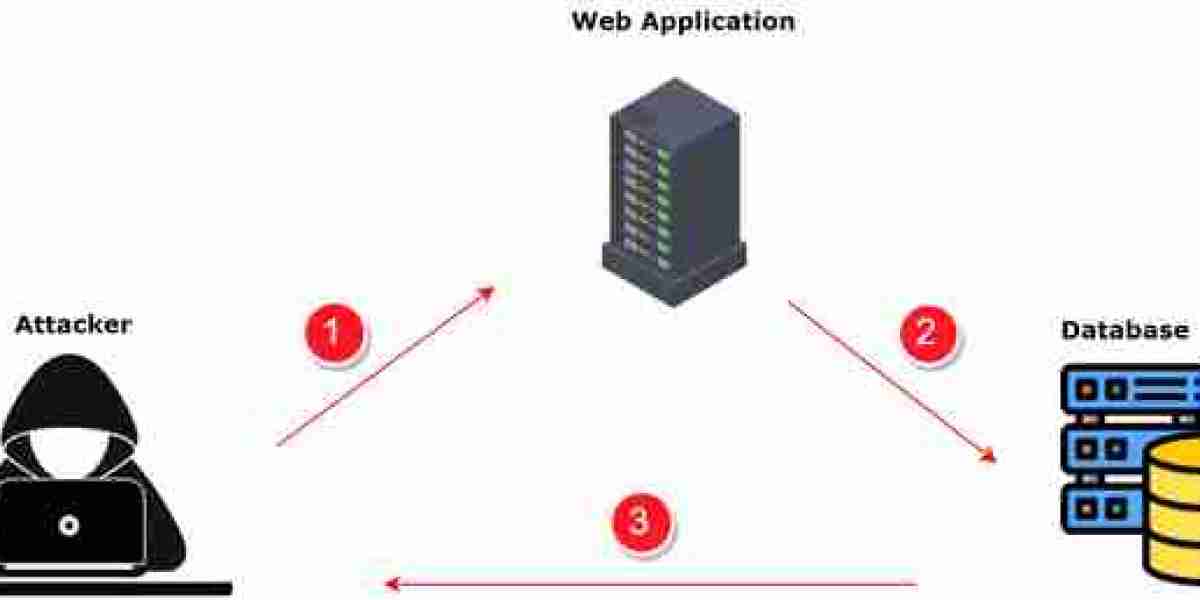

SQL Injection adalah salah satu kerentanan aplikasi web paling berbahaya dan tersebar luas yang masih menjadi ancaman signifikan hingga saat ini. Inti dari serangan ini terletak pada kemampuan penyerang untuk memasukkan atau "menginjeksi" kode SQL berbahaya ke dalam input pengguna yang kemudian dieksekusi oleh database aplikasi. Bayangkan sebuah formulir login sederhana di mana aplikasi membangun kueri database berdasarkan nama pengguna dan kata sandi yang Anda masukkan. Jika input pengguna tidak dibersihkan atau ditangani dengan benar, penyerang dapat memasukkan string khusus—seperti ' OR '1'='1 pada bidang nama pengguna—yang akan mengubah logika kueri asli, berpotensi memungkinkan mereka melewati proses otentikasi tanpa mengetahui kata sandi yang valid. Eksploitasi SQL Injection dapat berujung pada konsekuensi serius, mulai dari pencurian data sensitif, modifikasi atau penghapusan data, hingga bahkan pengambilalihan kontrol penuh atas server database atau sistem yang mendasarinya.

Pada dasarnya, teknik dasar eksploitasi SQL Injection memanfaatkan fakta bahwa aplikasi memperlakukan data input pengguna sebagai bagian dari kode SQL itu sendiri. Dengan menyisipkan karakter atau sintaks SQL tertentu seperti tanda kutip ('), tanda hubung ganda (-- untuk komentar), atau kata kunci SQL (UNION SELECT), penyerang dapat memanipulasi kueri asli. Misalnya, menggunakan UNION SELECT memungkinkan penyerang menggabungkan hasil kueri asli dengan kueri mereka sendiri, sehingga mereka dapat mengambil data dari tabel database lain yang seharusnya tidak dapat diakses oleh pengguna normal. Akar masalah ini adalah pembangunan kueri SQL yang dinamis melalui konkatenasi string (menggabungkan input pengguna langsung ke dalam string kueri) tanpa validasi atau sanitasi yang memadai. Memahami prinsip serangan ini sangat penting, tidak hanya untuk melakukan pengujian keamanan, tetapi yang terpenting, untuk mengetahui cara mencegahnya secara efektif.

Kabar baiknya, pencegahan SQL Injection sangat mungkin dilakukan dan relatif mudah jika developer menerapkan praktik pengkodean yang aman. Metode paling efektif dan direkomendasikan untuk mencegah serangan ini adalah dengan menggunakan Parameterized Queries atau yang dikenal juga sebagai Prepared Statements. Dengan pendekatan ini, kode SQL ditentukan secara terpisah dari data input pengguna. Database memahami mana bagian dari kueri adalah perintah dan mana yang hanya data, sehingga input berbahaya akan selalu diperlakukan sebagai data, bukan kode yang harus dieksekusi. Metode pertahanan tambahan yang penting termasuk melakukan validasi input secara ketat (memastikan data sesuai format dan tipe yang diharapkan), menerapkan prinsip least privilege untuk pengguna database (memberikan hak akses minimum yang diperlukan aplikasi), dan mungkin menggunakan Web Application Firewall (WAF) sebagai lapisan pertahanan tambahan. Menerapkan parameterized queries secara konsisten di seluruh aplikasi adalah langkah tunggal paling penting untuk menutup pintu bagi sebagian besar serangan SQL Injection.