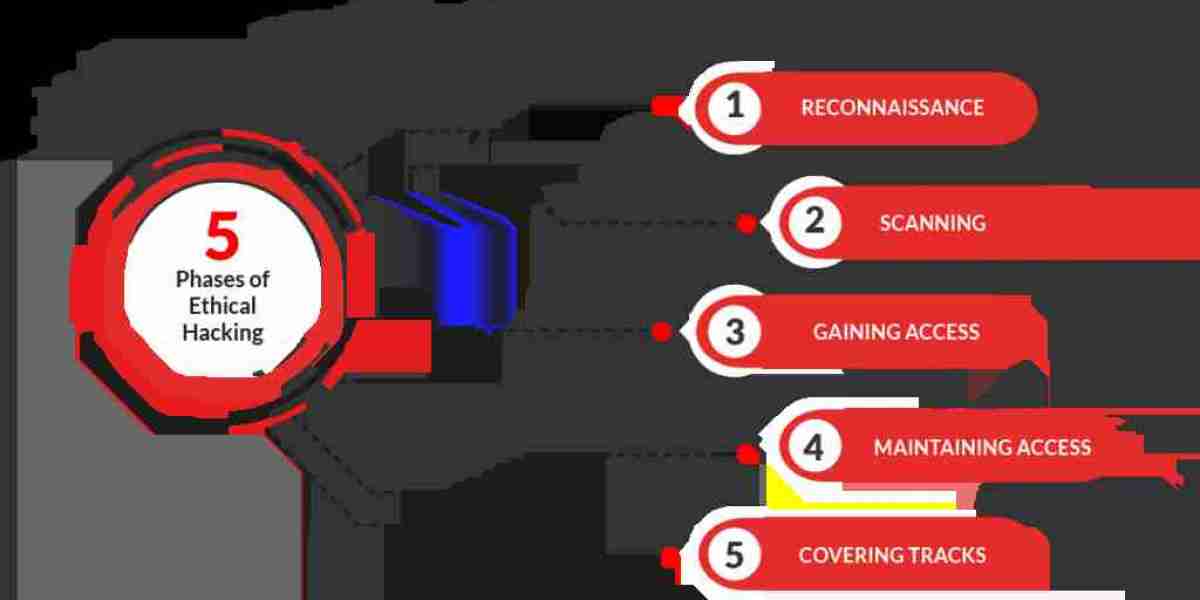

Dalam dunia keamanan siber, baik penyerang berbahaya maupun ethical hacker profesional pada dasarnya mengikuti sebuah metodologi atau rangkaian langkah yang terstruktur saat melakukan aksinya. Memahami "anatomi" serangan ini, yaitu tahap-tahap standar yang biasanya dilalui, sangat krusial. Dari perspektif ethical hacker, pengetahuan ini bukan untuk melakukan perusakan, melainkan untuk mensimulasikan tindakan penyerang guna menemukan celah sebelum dieksploitasi oleh pihak jahat. Tahap awal dari siklus ini sering disebut Reconnaissance (Pengintaian), di mana attacker atau tester mengumpulkan informasi sebanyak mungkin tentang target, bisa secara pasif tanpa interaksi langsung atau aktif dengan interaksi minimal. Setelah mendapatkan gambaran awal, tahap berlanjut ke Scanning, di mana target diperiksa lebih detail untuk mengidentifikasi port terbuka, layanan yang berjalan, dan potensi titik masuk atau kerentanan yang bisa dieksploitasi nantinya.

Setelah menemukan potensi kelemahan melalui scanning, tahap berikutnya yang kritis adalah Gaining Access (Mendapatkan Akses). Ini adalah momen di mana penyerang atau ethical hacker mencoba masuk ke dalam sistem atau jaringan target, seringkali dengan memanfaatkan kerentanan yang ditemukan pada tahap sebelumnya. Teknik eksploitasi seperti SQL Injection, Brute Force, atau pemanfaatan celah konfigurasi umum digunakan di fase ini untuk mendapatkan pijakan awal. Jika akses berhasil didapatkan, tujuannya kemudian beralih ke Maintaining Access (Mempertahankan Akses). Di tahap ini, attacker berupaya memastikan bahwa akses yang diperoleh tidak hilang, seringkali dengan memasang backdoor, membuat akun pengguna tersembunyi, atau memodifikasi konfigurasi sistem agar bisa masuk kembali di lain waktu tanpa perlu mengeksploitasi kerentanan awal lagi. Tujuannya adalah memiliki kontrol persisten atas target untuk durasi yang diinginkan.

Tahap terakhir dalam metodologi serangan siber adalah Clearing Tracks (Menghapus Jejak). Setelah tujuan serangan tercapai, baik itu mencuri data, merusak sistem, atau hanya sebagai bagian dari simulasi penetrasi yang komprehensif oleh ethical hacker, attacker akan berusaha keras untuk menghapus semua jejak aktivitas mereka dari sistem target. Ini mencakup membersihkan log sistem, menghapus file atau tool yang digunakan, serta mengembalikan konfigurasi yang mungkin telah diubah, semua demi menghindari deteksi oleh tim keamanan atau sistem monitoring. Bagi ethical hacker, mensimulasikan tahap ini penting untuk menguji seberapa efektif sistem log dan monitoring target dalam mendeteksi anomali. Dengan memahami kelima tahap ini secara mendalam – Reconnaissance, Scanning, Gaining Access, Maintaining Access, dan Clearing Tracks – para profesional keamanan dapat membangun strategi pertahanan yang lebih proaktif, mendeteksi serangan di setiap fasenya, dan merespons insiden dengan lebih efektif.